Capturar y analizar datos lCMP locales en Wireshark

En la parte 2 de esta practica de laboratorio, hara ping a otra PC en la LAN y capturara solicitudes y respuestas ICMP en Wireshark. Tambien vera dentro de las tramas capturadas para obtener informaci6n especifica. Este analisis debe ayudar a aclarar de que manera se utilizan los encabezados de paquetes para transmitir datos al destino.

Paso 1: Recuperar las direcciones de interfaz de la PC

Para esta practica de laboratorio, debera recuperar la direcci6n IP de la PC y la direcci6n fisica de la tarjeta de interfaz de red (NIC), que tambien se conoce como "direcci6n MAC".

a. Abra una ventana de comandos, escriba ipconfig /all y luego presione Entrar.

b. Observe la direcci6n IP y la direcci6n MAC (fisica) de la interfaz de la PC.

c. Solicite a un miembro del equipo la direcci6n IP de su PC y proporci6nele la suya. En esta instancia, no proporcione su direcci6n MAC.

R. 172.30.132.33

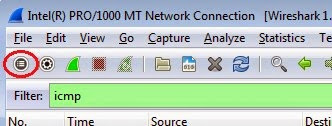

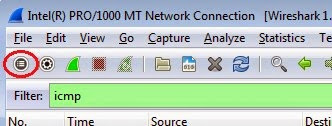

Paso 2: lniciar Wireshark y comenzar a capturar datos

a. En la PC, haga clic en el boton lnicio de Windows para ver Wireshark como uno de los programas en el menu emergente. Haga doble clic en Wireshark.

b. Una vez que se inicia Wireshark, haga clic en Interface List (Lista de interfaces).

Nota: al hacer clic en el icono de la primera interfaz de la fila de iconos, tambien se abre Interface List

(Lista de interfaces).

c. En la ventana Wireshark: Capture Interfaces (Wireshark: capturar interfaces), haga clic en la casilla de verificaci6n junto a la interfaz conectada a la LAN.

Nota: si se indican varias interfaces, y no esta seguro de cual activar, haga clic en el bot6n Details (Detalles) y, a continuaci6n, haga clic en la ficha 802.3 (Ethernet). Verifique que la direcci6n MAC coincida con lo que observ6 en el paso 1b. Despues de verificar la interfaz correcta, cierre la ventana Interface Details (Detalles de la interfaz).

d. Oespues de activar la interfaz correcta, haga clic en Start (Comenzar) para comenzar la captura

de datos.

La informaci6n comienza a desplazar hacia abajo la secci6n superior de Wireshark. Las lineas de datos aparecen en diferentes colores segun el protocolo.

e. Es posible desplazarse muy rapidamente por esta informaci6n seg(n la comunicaci6n que tiene lugar entre la PC y la LAN. Se puede aplicar un filtro para facilitar la vista y el trabajo con los datos que captura Wireshark. Para esta practica de laboratorio, solo nos interesa mostrar las POU de ICMP (ping). Escriba icmp en el cuadro Filter (Filtro) que se encuentra en la parte superior de Wireshark y presione Entrar o haga clic en el bot6n Apply (Aplicar) para ver solamente POU de ICMP (ping).

o haga clic en el bot6n Apply (Aplicar) para ver solamente POU de ICMP (ping).

Nota: si la PC del miembro del equipo no responde a sus pings, es posible que se deba a que el firewall de la PC esta bloqueando estas solicitudes. Consulte Apendice A: Permitir el trafico ICMP a traves de un firewall para obtener informaci6n sobre c6mo permitir el trafico ICMP a traves del firewall con Windows 7.

g. Detenga la captura de datos haciendo clic en el icono Stop Capture (Detener captura).

En el paso 3, examine los datos que se generaron mediante las solicitudes de ping de la PC del miembro del equipo. Los datos de Wireshark se muestran en tres secciones: 1) la secci6n superior muestra la lista de tramas de POU capturadas con un resumen de la informaci6n de paquetes IP enumerada, 2) la secci6n media indica informaci6n de la POU para la trama seleccionada en la parte superior de la pantalla y separa una trama de POU capturada por las capas de protocolo, y 3) la secci6n inferior muestra los datos sin procesar de cada capa. Los datos sin procesar se muestran en formatos hexadecimal y decimal.

a. Haga clic en las primeras tramas de POU de la solicitud de ICMP en la secci6n superior de Wireshark.

Observe que la columna Source (Origen) contiene la direcci6n IP de su PC y la columna Oestination (Oestino) contiene la direcci6n IP de la PC del compañero de equipo a la que hizo ping.

b. Con esta trama de POU aun seleccionada en la secci6n superior, navegue hasta la secci6n media. Haga clic en el signo mas que esta a la izquierda de la fila de Ethernet II para ver las direcciones MAC de origen y destino.

La direcci6n MAC de origen coincide con la interfaz de su PC?

Si

La direcci6n MAC de destino en Wireshark coincide con la direcci6n MAC del miembro del equipo?

La direcci6n MAC de destino en Wireshark coincide con la direcci6n MAC del miembro del equipo?

Si

De que manera su PC obtiene la direcci6n MAC de la PC a la que hizo ping?

Parte 3: Capturar y analizar datos ICMP remotos en Wireshark

En la parte 3, hara ping a los hosts remotos (hosts que no estan en la LAN) y examinara los datos generados

a partir de esos pings. Luego, determinara las diferencias entre estos datos y los datos examinados en la parte 2.

Paso 1: Comenzar a capturar datos en la interfaz

a. Haga clic en el icono Interface List (Lista de interfaces) para volver a abrir la lista de interfaces de la PC.

b. Asegurese de que la casilla de verificaci6n junto a la interfaz LAN este activada y, a continuaci6n, haga clic en Start (Comenzar).

c. Se abre una ventana que le solicita guardar los datos capturados anteriormente antes de comenzar otra captura. No es necesario guardar esos datos. Haga clic en Continue without Saving (Continuar sin guardar).

d. Con la captura activa, haga ping a los URL de los tres sitios Web siguientes.

1) www.yahoo.com

2) www.cisco.com

3) www.google.com

Nota: al hacer ping a los URL que se indican, observe que el servidor de nombres de dominio (DNS)

traduce el URL a una direcci6n IP. Observe la direcci6n IP recibida para cada URL.

e. Puede detener la captura de datos haciendo clic en el icono Stop Capture (Detener captura).

Paso 2: lnspeccionar y analizar los datos de los hosts remotos

a. Revise los datos capturados en Wireshark y examine las direcciones IP y MAC de las tres ubicaciones

a las que hizo ping. Indique las direcciones IP y MAC de destino para las tres ubicaciones en el espacio proporcionado.

1.a ubicaci6n. IP. 98.139.183.24 MAC. 00.07.7d.4d.ac.7f

2.a ubicaci6n. IP. 23.0.80.170 MAC. 00.07.7d.4d.ac.7f

3.a ubicaci6n. IP. 216.58.219.68 MAC. 00.07.7d.4d.ac.7f

b. lQue es importante sobre esta informaci6n?

Que haciendo ping a host remoto por su nombre también se logra alcanzar gracias al protocolo DNS.

c. lEn que se diferencia esta informaci6n de la informaci6n de ping local que recibi6 en la parte 2?

En que todos los paquetes mantienen la misma dirección MAC de destino.

Reflexion

Por que Wireshark muestra la direcci6n MAC vigente de los hosts locales, pero no la direcci6n MAC vigente de los hosts remotos?

De que manera su PC obtiene la direcci6n MAC de la PC a la que hizo ping?

A través del protocolo ARP.

Nota: en el ejemplo anterior de una solicitud de ICMP capturada, los datos ICMP se encapsulan dentro de una POU del paquete IPV4 (encabezado de IPv4), que luego se encapsula en una POU de trama de Ethernet II (encabezado de Ethernet II) para la transmisi6n en la LAN.

Nota: en el ejemplo anterior de una solicitud de ICMP capturada, los datos ICMP se encapsulan dentro de una POU del paquete IPV4 (encabezado de IPv4), que luego se encapsula en una POU de trama de Ethernet II (encabezado de Ethernet II) para la transmisi6n en la LAN.

Parte 3: Capturar y analizar datos ICMP remotos en Wireshark

En la parte 3, hara ping a los hosts remotos (hosts que no estan en la LAN) y examinara los datos generados

a partir de esos pings. Luego, determinara las diferencias entre estos datos y los datos examinados en la parte 2.

Paso 1: Comenzar a capturar datos en la interfaz

a. Haga clic en el icono Interface List (Lista de interfaces) para volver a abrir la lista de interfaces de la PC.

b. Asegurese de que la casilla de verificaci6n junto a la interfaz LAN este activada y, a continuaci6n, haga clic en Start (Comenzar).

d. Con la captura activa, haga ping a los URL de los tres sitios Web siguientes.

1) www.yahoo.com

2) www.cisco.com

3) www.google.com

Nota: al hacer ping a los URL que se indican, observe que el servidor de nombres de dominio (DNS)

traduce el URL a una direcci6n IP. Observe la direcci6n IP recibida para cada URL.

e. Puede detener la captura de datos haciendo clic en el icono Stop Capture (Detener captura).

Paso 2: lnspeccionar y analizar los datos de los hosts remotos

a. Revise los datos capturados en Wireshark y examine las direcciones IP y MAC de las tres ubicaciones

a las que hizo ping. Indique las direcciones IP y MAC de destino para las tres ubicaciones en el espacio proporcionado.

1.a ubicaci6n. IP. 98.139.183.24 MAC. 00.07.7d.4d.ac.7f

2.a ubicaci6n. IP. 23.0.80.170 MAC. 00.07.7d.4d.ac.7f

3.a ubicaci6n. IP. 216.58.219.68 MAC. 00.07.7d.4d.ac.7f

b. lQue es importante sobre esta informaci6n?

Que haciendo ping a host remoto por su nombre también se logra alcanzar gracias al protocolo DNS.

c. lEn que se diferencia esta informaci6n de la informaci6n de ping local que recibi6 en la parte 2?

En que todos los paquetes mantienen la misma dirección MAC de destino.

Reflexion

Por que Wireshark muestra la direcci6n MAC vigente de los hosts locales, pero no la direcci6n MAC vigente de los hosts remotos?

R. Porque la dirección MAC es una dirección de capa 2, es decir no trasciende al dominio de colisión, por ende todo paquete dirigido a algún host fuera de este dominio conservara la MAC del puerto que funge como puerta de enlace.

No hay comentarios.:

Publicar un comentario